Общие

Доступность контента

В данном подразделе настраиваются:

- Автоматическая и ручная остановка CDN-ресурса

- Гео-настройка отдачи контента

Автоматическая остановка CDN-ресурса

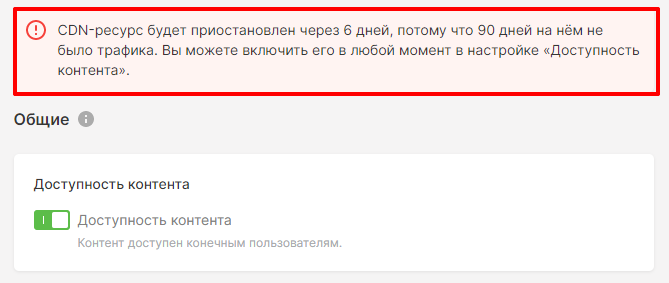

В случае, если созданный ресурс активен, но на нем нет трафика на протяжении 90 дней, он будет автоматически остановлен системой.

- за 7 дней до остановки ресурсов все пользователи аккаунта с ролями администратора и инженера получат письмо со списком ресурсов, которые будут остановлены

- в настройках ресурса будет отображаться время до остановки ресурса

- напротив ресурсов, которые подлежат остановке, будет отображен индикатор, напоминающий, что данный ресурс будет остановлен

- в момент остановки ресурса все пользователи аккаунта с ролями администратора и инженера получат письмо со списком остановленных ресурсов.

Важно

Если после получения первого письма на ресурсе появится трафик:

- второе письмо об остановке ресурсов не будет отправлено

- ресурс не будет остановлен

После ручного включения остановленного ресурса отобразится подсказка, напоминающая о том, что CDN-ресурс был приостановлен в связи с отсутствием трафика на протяжении 90 дней.

Если система будет продолжать фиксировать отсутствие трафика, через 7 дней ресурс будет приостановлен снова.

Если требуется избежать остановки CDN-ресурсов, не имеющих трафика, обратитесь в техподдержку.

Самостоятельная остановка CDN-ресурса

При необходимости возможно остановить работу CDN-ресурса. Чтобы это сделать:

- перейдите в настройки CDN-ресурса

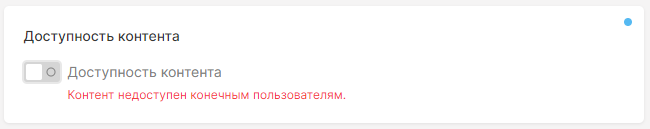

- на вкладке Опции выключите опцию "Доступность контента"

- нажмите на кнопку Сохранить изменения

Через минуту после сохранения настроек при обращении к CDN-ресурсу будет отдаваться код 403. Контент будет не доступен.

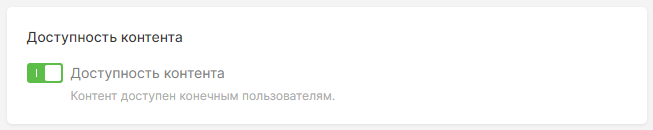

Чтобы включить доступность контента, снова нажмите на переключатель.

После сохранения настроек контент из CDN будет доступен пользователям.

Источник

В данном подразделе указывается источник контента и протокол взаимодействия с ним.

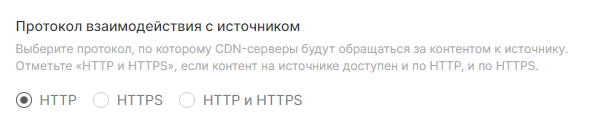

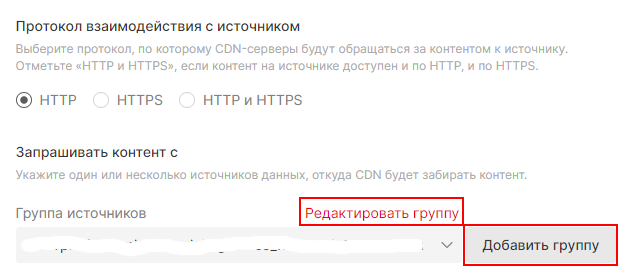

Протокол взаимодействия с источником

Протокол взаимодействия с источником задает протокол связи между узлом CDN и источником.

Параметр имеет три значения:

- HTTP

- HTTPS

- HTTP и HTTPS

Выберите протокол взаимодействия с источником в зависимости от протокола, по которому источник отдает контент:

- HTTP - если источник отдает контент только по HTTP (80 порт) или на источнике настроен редирект с HTTPS на HTTP

- HTTPS - если источник отдает контент только по HTTPS (443 порт) или на источнике настроен редирект с HTTP на HTTPS

- HTTP и HTTPS - если контент на источнике доступен и по HTTP и по HTTPS; запрос от узла CDN на источник будет отправлен в зависимости от запроса клиента; в таком случае:

- когда пользователь отправляет запрос по URL

https://cdn.example.ru/image.jpg, CDN-серверы загружают контент с источника по протоколу HTTPS (443 порт) - когда пользователь отправляет запрос по URL

http://cdn.example.ru/image.jpg, CDN-серверы загружают контент с источника по протоколу HTTP (80 порт)

Чтобы понять логику работы опции "Протокол взаимодействия с источником", и что будет, если установить неправильное значение, рассмотрим пример.

Источник отдает контент только по протоколу HTTPS (443 порт), но в личном кабинете в качестве значения опции "Протокол взаимодействия с источником" ошибочно указан HTTP (80 порт).

В зависимости от того, настроен на источнике редирект или нет, клиент получит или не получит контент.

Если на источнике НАСТРОЕН редирект с HTTP на HTTPS, логика работы CDN будет следующей:

- пользователь запрашивает у узла CDN контент по URL

http://cdn.example.ru/image.jpg - узел CDN отправляет запрос на источник по URL

http://example.ru/image.jpg - источник с помощью редиректа перенаправляет запрос на

https://example.ru/image.jpg - CDN отдает пользователю редирект

https://example.ru/image.jpg

Вывод: пользователь получит контент не из CDN, а напрямую с источника. Чтобы контент отправлялся через CDN, в качестве значения опции "Протокол взаимодействия с источником" укажите HTTPS.

Если на источнике НЕ НАСТРОЕН редирект с HTTP на HTTPS, логика работы CDN будет следующей:

- пользователь запрашивает у узла CDN контент по URL

http://cdn.example.ru/image.jpg - узел CDN отправляет запрос на источник по URL

http://example.ru/image.jpg - источник контент не предоставляет, так как может отправлять его только по

https://example.ru/image.jpg

Вывод: пользователь не получит контент. Чтобы контент отправлялся и доставлялся через CDN, в качестве значения опции "Протокол взаимодействия с источником" укажите HTTPS.

Указание источника контента

В данном случае возможно указать источник данных, откуда CDN будет забирать контент.

В качестве источника может выступать IP-адрес или домен сайта.

Если необходимо изменить текущий источник данных, нажмите на кнопку Редактировать группу.

Кроме того, возможно добавить группу источников. Для этого нажмите на кнопку Добавить группу.

Важно

При добавлении группы из настроек ресурса группа источников не назначается ресурсу автоматически. Ее необходимо вручную выбрать из списка.

Валидация источника с помощью SSL

Примечание

На данный момент опция доступна только посредством API. Для получения подробной информации об API-документации обратитесь в службу технической поддержки CloudMTS по адресу support@cloud.mts.ru.

При выборе опции "Протокола взаимодействия с источником" задается протокол связи между узлом CDN и источником, учитывая, по какому протоколу источник отдает контент, тем самым вы можете выбирать, будет ли соединение зашифровано (HTTPS) или нет (HTTP).

При выборе HTTPS-протокола серверы CDN будут обращаться и получать контент с источника по протоколу HTTPS. Такой процесс передачи информации является зашифрованным, но не спасает от атак типа "Атака посредника", так как по умолчанию при запросе информации CDN не проверяет, принадлежит ли ответивший сервер клиенту.

Для увеличения уровня безопасности передаваемых данных воспользуйтесь опцией "Валидация источника с помощью SSL".

После включения валидации источника CDN-серверы будут удостоверяться в действительности SSL-сертификата на сервере-источнике при установлении соединения, а также будут проверять принадлежит ли ответивший сервер клиенту.

Принцип работы

- указывается публичная часть цифрового сертификата X.509 в нашей системе в формате PEM, часть сертификата хранится на вашем источнике; каждому сертификату в системе будет присвоен свой идентификатор, и полная информация о них будет храниться на всех CDN-серверах; возможно в любой момент запросить данные о сертификате или обо всех имеющихся в системе сертификатах, а также внести изменения в название сертификата

- при поступившем от пользователя запросе CDN-сервер отправит запрос на доступ к защищенной информации на сервере-источнике

- сервер-источник предоставит свой сертификат X.509 CDN-серверу

- CDN-сервер проверит цифровую подпись публичного ключа, имеющегося в системе

- если этот шаг выполнен успешно, CDN-сервер отправит свой сертификат на сервер-источник

- сервер-источник проверит полученный от CDN сертификат тем же способом

- если проверка успешна, сервер-источник предоставит доступ к защищенной информации

- CDN-сервер заберет контент с сервера-источника и закэширует его для передачи пользователю

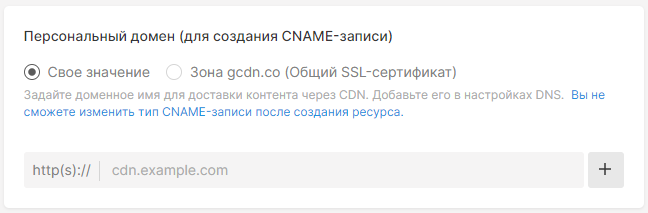

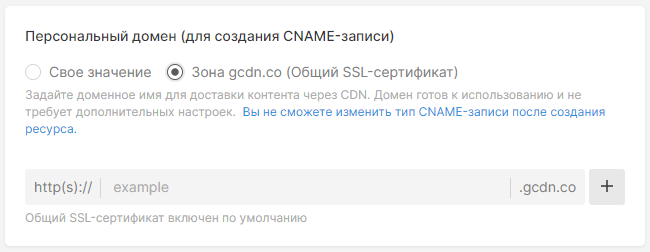

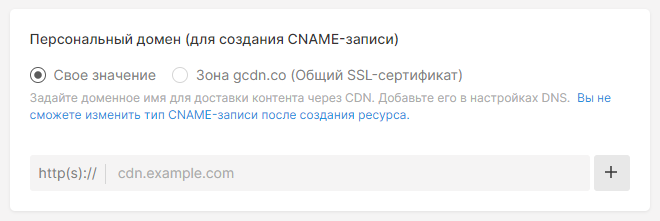

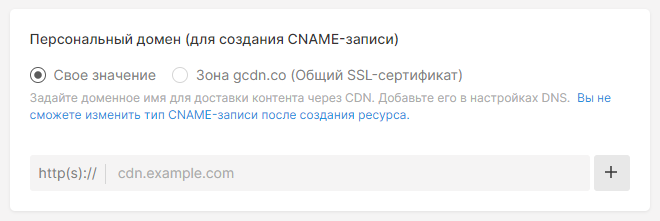

Персональный домен

Задайте доменное имя для доставки контента через CDN.

Свое значение

Во время создания CDN-ресурса:

- в разделе Персональный домен укажите параметр Свое значение

- в поле ниже укажите свой домен; он должен отличаться от источника данных

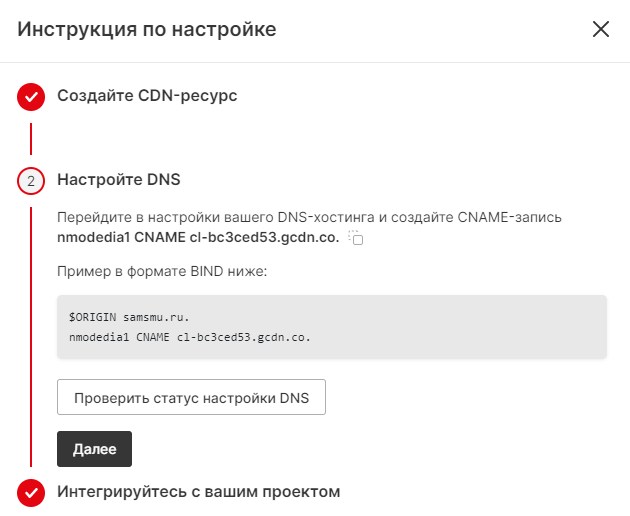

Настройки CNAME-записи в DNS

После создания ресурса внесите изменения в настройки DNS домена:

- на сайте регистратора домена перейдите в настройки ресурсных записей

- создайте CNAME-запись

- на вкладке Инструкция по настройке в настройках ресурса возможно найти поддомен, на который нужно направить CNAME запись; значение поддомена индивидуально и едино для всех ваших ресурсов

Пример записи:

my.cname.com. in uu-98566126.edgecdn.ru

Чтобы проверить корректность записи, выполните команду dig в терминале или используйте онлайн сервисы. Если CNAME задано правильно, запись будет следующего вида:

my.cname.com. 14399 IN CNAME uu-98566126.edgecdn.ru

Если возможности вносить изменения в настройки DNS нет или предпочтительнее получить домен с бесплатным SSL-сертификатом, задайте персональный домен в зоне gcdn.co.

По умолчанию опция выключена. Для включения напишите в техническую поддержку: support@cloud.mts.ru.

Важно

После создания ресурса невозможно изменить тип персонального домена или отредактировать первый указанный домен. Удалить основной домен возможно только через обращение в техническую поддержку.

Дополнительные персональные домены

Возможно добавить дополнительный домен, для этого нажмите на знак плюса справа от поля ввода значения.

Дополнительные домены создаются с тем же типом, что и основной. Возможно редактировать их или удалять.

Если дополнительный домен создан для персонального домена с собственным значением, необходимо добавить соответствующую CNAME-запись в настройки DNS домена.

Когда CNAME и дополнительные CNAME заданы верно, используйте их при интеграции сайта с CDN.

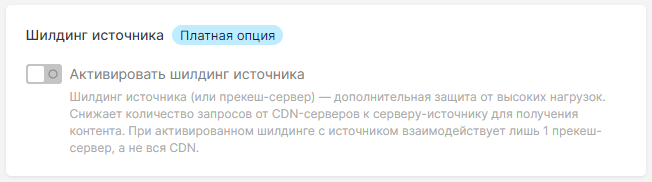

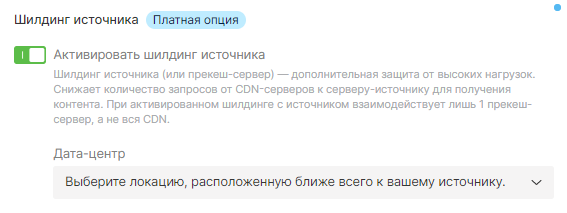

Шилдинг источника

В данном подразделе меню выполняется активация и настройка шилдинга источника (платная опция).

Шилдирование источника (шилдинг) - это дополнительная возможность защиты сервера от высокой нагрузки, вызванной множеством запросов с большого количества CDN-серверов.

Благодаря этому сервису все запросы к источнику контента аккумулируются на специальном сервере. Таким образом, напрямую с источником взаимодействует не вся сеть CDN, состоящая из множества точек присутствия, а только один промежуточный сервер (прекэш-сервер).

Главная задача данного сервиса — снизить количество запросов к источнику за счет уменьшения количества серверов, непосредственно взаимодействующих с сервером в момент получения контента. Количество соединений с источником существенно уменьшается, благодаря этому снижается нагрузка. За счет этого увеличивается производительность сервера.

Активация шилдинга

Примечание

Обратите внимание, это платная опция.

Активация шилдинга источника возможна в настройках CDN-ресурса:

- перейдите в раздел Общее

- перейдите на вкладку Шилдинг источника

- выберите локацию, в которой будет находиться прекэш-сервер

- в большинстве случаев наиболее оптимально выбирать наиболее близкий к источнику датацентр

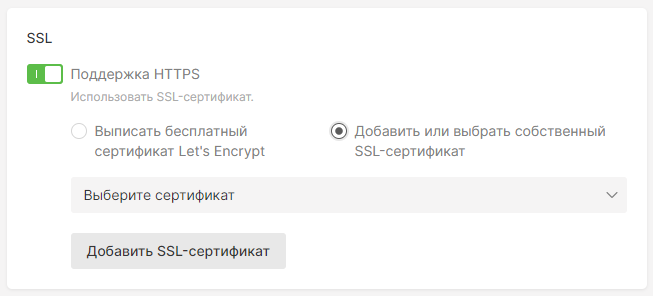

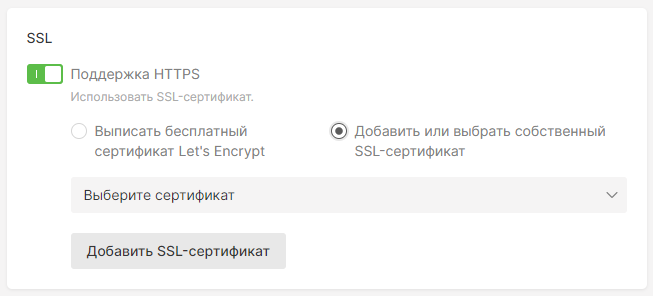

SSL

В этом подразделе можно добавить SSL-сертификат к ресурсу для передачи контента по HTTPS-протоколу

SSL-сертификат — это уникальная цифровая подпись вашего сайта, необходимая для организации защищенного соединения между клиентом и сервером, что особенно важно при передаче конфиденциальной информации и проведении финансовых операций (HTTPS-протокол).

Личный SSL-сертификат

Используйте личный SSL-сертификат, если в качестве персонального домена для создания CNAME-записи вы устанавливаете свое значение. Подробнее об этом написано в пункте "Персональный домен. Доменное имя для доставки контента через CDN" данной статьи.

Добавить личный сертификат можно двумя способами:

Добавить личный сертификат можно двумя способами:

- при создании ресурса

- в разделе SSL-сертификаты

Добавление личного SSL-сертификата при создании ресурса

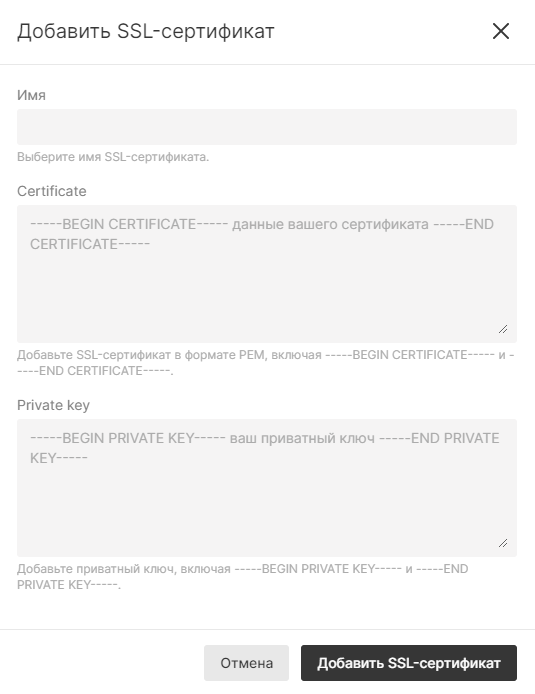

Чтобы добавить и привязать личный сертификат при создании ресурса, после ввода собственного значения персонального домена:

- активируйте функцию "Поддержка HTTPS"

- нажмите на кнопку Добавить SSL-сертификат

- во всплывающем окне выберите «Добавить собственный сертификат»

- укажите имя сертификата, сертификат в формате PEM и приватный ключ

- нажмите на кнопку Добавить SSL-сертификат

Сертификат будет привязан к ресурсу и добавлен в список личных сертификатов в разделе SSL-сертификаты сервиса CDN.

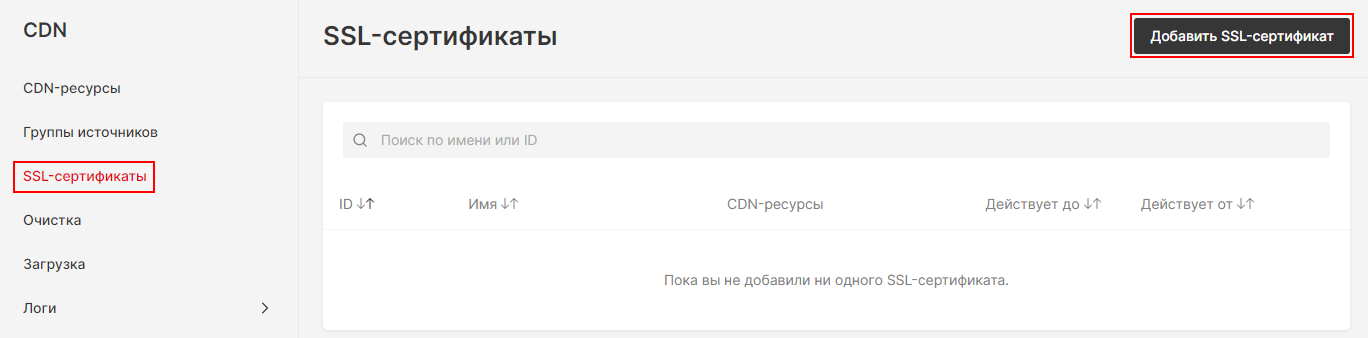

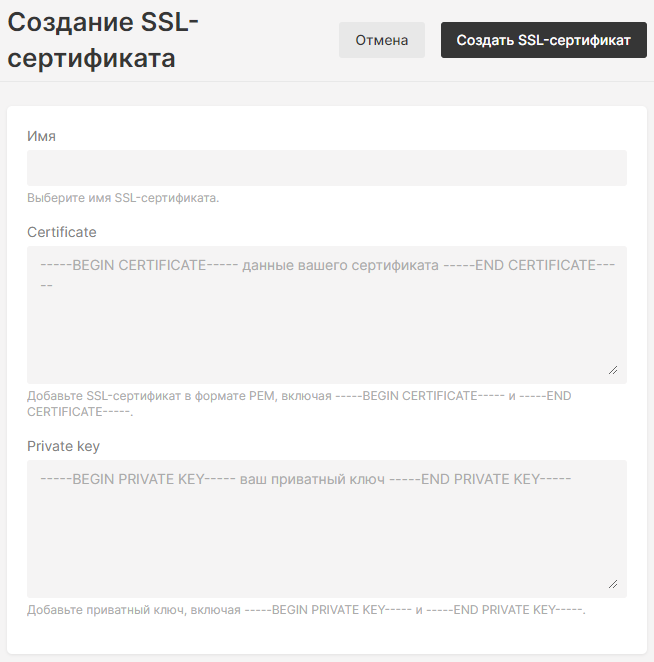

Добавление личного SSL-сертификата в разделе SSL-сертификаты

Чтобы добавить сертификат в личный кабинет без привязки к ресурсу:

- перейдите в раздел SSL-сертификаты сервиса CDN

- нажмите на кнопку Добавить SSL-сертификат

- введите SSL-сертификат в формате PEM и приватный ключ, задайте имя сертификата

- нажмите на кнопку Создать SSL-сертификат

После сохранения настроек сертификат отобразится в списке SSL-сертификатов.

В разделе доступна информация о сертификате: id, имя, ресурсы, тип их ускорения, которые используют сертификат, срок действия.

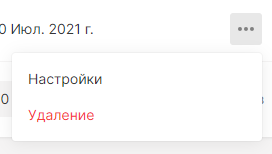

Удаление личного SSL-сертификата

Чтобы удалить сертификат:

- откройте меню управления сертификатом

- выберите "Удаление"

Удаление используемых в CDN-ресурсах сертификатов невозможно. Если требуется удалить такой сертификат, замените его в настройках CDN-ресурса на другой SSL-сертификат.

Удаление используемых в CDN-ресурсах сертификатов невозможно. Если требуется удалить такой сертификат, замените его в настройках CDN-ресурса на другой SSL-сертификат.

Прикрепление личного сертификата к ресурсу

Прикрепить к ресурсу сертификат, добавленный в разделе SSL-сертификаты, возможно в настройках ресурса при его создании или редактировании.

- перейдите в настройки ресурса

- найдите опцию "Поддержка HTTPS"

- выберите нужный сертификат в отображающемся селекторе

- сохраните настройки

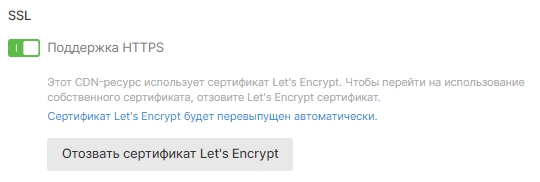

Если для ресурса подключен Let’s Encrypt сертификат, не будет отображаться селектор личных сертификатов. Чтобы получить возможность выбрать личный сертификат, сначала отзовите «Let’s Encrypt». Как это сделать, написано в пункте "Добавление SSL-сертификата к ресурсу для передачи контента по HTTPS-протоколу" данной статьи.

Замена сертификата

Добавленный личный сертификат нельзя изменить, поэтому по истечении срока действия сертификата следуйте шагам:

- добавьте новый сертификат в разделе SSL-сертификаты

- перейдите в настройки нужного ресурса

- найдите раздел Поддержка HTTPS

- сейчас в селекторе выбора сертификата отображается название вашего текущего сертификата

- нажмите на селектор и выберите новый сертификат

- сохраните изменения - настройки применятся в течение 10-15 минут

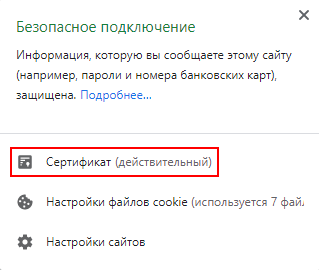

- проверьте, какой сертификат привязан к ресурсу: откройте CNAME в браузере (например,

https://example.ru/)и нажмите на иконку замка рядом сhttps.

- сравните данные защищенного соединения с только что установленным сертификатом; если настройки применились, возможно удалить старый сертификат из раздела SSL–сертификаты

Важно

Не удаляйте заменяемый сертификат из раздела SSL-сертификаты до тех пор, пока контент не будет раздаваться с помощью нового сертификата. Следуйте шагам, описанным выше, иначе замена сертификата произойдет с прерыванием доставки контента.

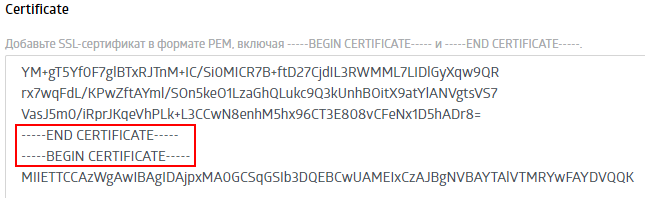

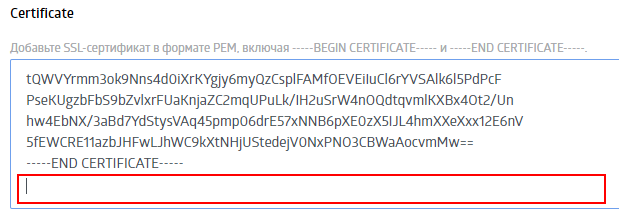

Особенности ввода данных сертификата и приватного ключа

- откройте файл с сертификатом в формате PEM в приложении Блокнот; сертификаты такого формата обычно имеют расширения

.pem,.crt, или.cer. - скопируйте и вставьте цепочку сертификатов в следующей последовательности: Личный сертификат → Промежуточный CA → Root CA

- данные в поле Certificate необходимо вставлять, включая теги

-----BEGIN CERTIFICATE-----и-----END CERTIFICATE----- - цепочки сертификатов должны быть вставлены слитно

- в конце цепочки сертификатов должна быть пустая строка

- откройте файл с приватным ключом (.key) в приложении Блокнот

- скопируйте и вставьте ключ, включая теги

-----BEGIN PRIVATE KEY-----и-----END PRIVATE KEY----- - нажмите на кнопку Создать SSL-сертификат

- сертификат появится в разделе SSL-сертификаты, а если добавление происходило в момент создания ресурса - сертификат также привяжется к ресурсу

Уведомления об истечении срока действия SSL-сертификатов

Уведомления об истечении срока действия SSL-сертификатов, добавленных в раздел «SSL-сертификаты», отображаются в личном кабинете и пересылаются на почту пользователям аккаунта с ролями администратора и инженера.

Важно

Выпущенные в настройках CDN-ресурса Let’s Encrypt сертификаты продлеваются автоматически, поэтому уведомлений об истечении срока действия таких сертификатов не предусмотрено.

Пользователи уведомляются по почте:

- за 14 дней до истечения сертификата

- за 7 дней до истечения сертификата

- в день истечения сертификата

При входе в личный кабинет будет отображаться напоминание с указанием на сертификат, подлежащий обновлению.Раздел SSL-сертификаты будет отмечен восклицательным знаком, если есть сертификаты, уже истекшие или истекающие в ближайшие 14 дней.

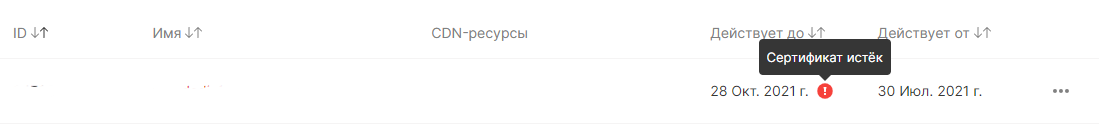

В разделе SSL-сертификаты напротив нуждающихся во внимании сертификатов будут стоять специальные символы:

- если сертификат истекает через 14 или менее дней

- если сертификат уже истёк

«Let’s Encrypt» сертификат

Если собственный SSL-сертификат отсутствует, в личном кабинете возможно подключить бесплатный Let’s Encrypt сертификат.

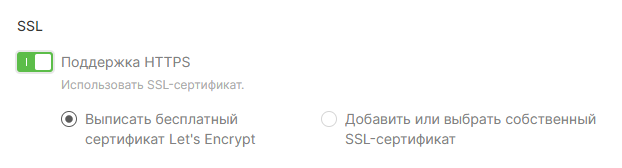

Подключение «Let’s Encrypt» сертификата

- создайте CDN-ресурс с собственным значением персонального домена

- добавьте CNAME-запись в настройках DNS домена

- в настройках ресурса включите функцию "Поддержка HTTPS"

- нажмите на кнопку Добавить SSL сертификат

- выберите «Выписать бесплатный сертификат Let’s Encrypt»

- нажмите на кнопку Получить SSL-сертификат

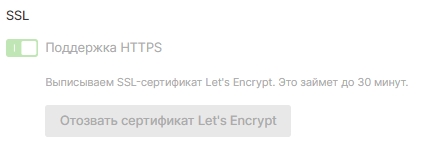

Получение сертификата может занять до 30 минут. В течение этого времени нельзя:

- выключать поддержку HTTPS

- выбирать другой сертификат

- прерывать выпуск текущего сертификата

Важно

Получение сертификата занимает до 30 минут в случае, если он оформляется на только что созданный ресурс, так как конфигурация нового ресурса еще не применена на всех CDN-серверах. Если конфигурация ресурса уже присутствует на всех CDN-серверах, получение Let's Encrypt сертификата происходит менее чем за пару минут.

Если во время выпуска сертификата произойдет ошибка, опция "Поддержка HTTPS" выключится, а на вашу почту уйдет уведомление с описанием причины и дальнейшими действиями.

Если во время выпуска сертификата произойдет ошибка, опция "Поддержка HTTPS" выключится, а на вашу почту уйдет уведомление с описанием причины и дальнейшими действиями.

Письма отправляются также всем пользователям с ролями администратора и инженера.

Важно

Выпустить сертификат Let's Encrypt можно только на существующий ресурс. Если CNAME ресурса не направлена на нас в настройках DNS домена или источник не доступен, сертификат не выпишется.

На один ресурс в один момент времени может быть выдан только один сертификат Let's Encrypt.

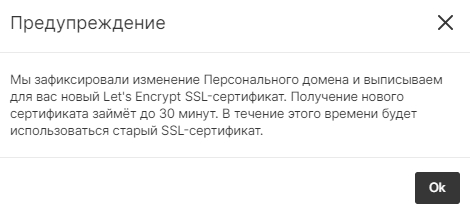

Если потребуется добавить или удалить второй персональный домен для ресурса, после сохранения изменений сертификат будет перевыпущен.

Пока ресурс активен, сертификат продлевается автоматически.

Пока ресурс активен, сертификат продлевается автоматически.

Попытка замены сертификата происходит за 30 дней до окончания срока действия предыдущего. Предпринимается одна попытка перевыпуска. В случае, если сертификат выписать не удалось, на почту придёт уведомление.

Важно

В случае неудачной попытки перевыпуска, сертификат продолжит работать ещё 30 дней. После чего контент станет недоступным по HTTPS. Чтобы избежать прерывание доставки контента, запросите перевыпуск сертификата самостоятельно. Для этого в личном кабинете сначала отзовите Let's Encrypt сертификат, а затем подключите Let's Encrypt сертификат заново.

Удаление «Let’s Encrypt» сертификата

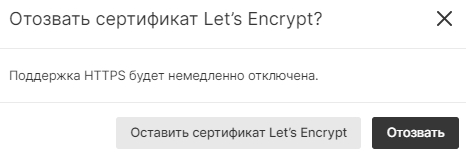

Чтобы удалить сертификат, перейдите в настройки ресурса и нажмите на кнопку Отозвать сертификат Let's Encrypt в разделе Поддержка HTTPS.

Перед тем как отозвать сертификат, подтвердите действие.

Перед тем как отозвать сертификат, подтвердите действие.

Примечание

Через API-запрос замена Let's Encrypt сертификата на собственный сертификат выполняется без необходимости сначала отзывать Let's Encrypt сертификат.

Ограничения и особенности опции

- сертификат не выдается на wildcard-домен

- если на ресурс выписан Let's Encrypt сертификат, селектор выбора личных сертификатов не отображается; личные сертификаты станут доступны для выбора после удаления Let's Encrypt сертификата

- выпущенные Let’s Encrypt сертификаты не отображаются на вкладке SSL-сертификаты

- Let’s Encrypt сертификат отображается только в настройках ресурса, для которого он выписан

- выписка и отзыв Let's Encrypt сертификата не требуют сохранения настроек ресурса

- если используется DNS Cloudflare, для опции CNAME Flattering необходимо выбирать вариант Flatten CNAME at root; иначе сертификат не будет выписан

- если выбрать Flatten all CNAMEs, вместо CNAME будет передаваться А-запись, и сертификат не будет выписан

Общий SSL-сертификат (edgecdn.ru)

Бесплатный общий SSL-сертификат доступен, если CNAME-запись задана в зоне edgecdn.ru. После создания ресурса сертификат автоматически будет подключен к ресурсу, и файлы будут доступны по HTTPS.