Проброс доступа из Интернет к внутреннему порту виртуальной машины

Для обеспечения подключения к серверу из сети Интернет, необходимо пробросить порты с использованием NAT. Например, возможно пробросить порты для доступа по RDP или SSH, открыть доступ к веб-сайту или приложению.

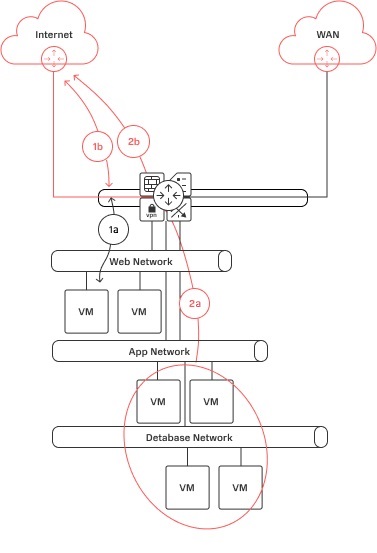

- Запрос на конкретный IP и порт (например, на который ссылается домен) из сети интернет. Запрос на внешний IP-адрес из сети Интернет преобразуется в соответствующий внутренний адрес с помощью NAT-трансляции. Например: подключение по адресу

176.118.99.99по порту80преобразуется в подключение по адресу192.168.100.10по порту80. - Преобразование IP-адреса и порта на соответствующий внутренний адрес и порт с помощью NAT-трансляции. Например: подключение по адресу

176.118.99.99по порту8443преобразуется в подключение по адресу192.168.100.10по порту443.

NSX-V

Добавление правила проброса в NAT-трансляции

Перейдите в раздел Data Centers.

Выберите виртуальный дата-центр.

В блоке Networking перейдите на вкладку Edges.

Нажмите на нужный виртуальный шлюз.

Нажмите на кнопку SERVICES.

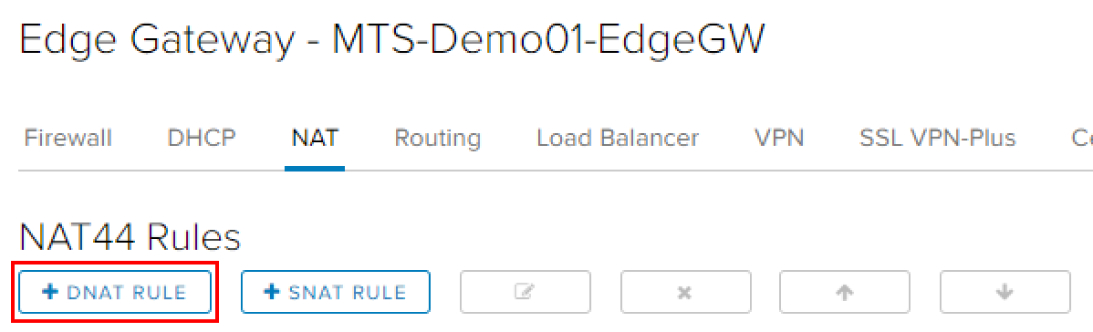

В окне Edge Gateway – <название> перейдите на вкладку NAT.

Нажмите на кнопку + DNAT RULE.

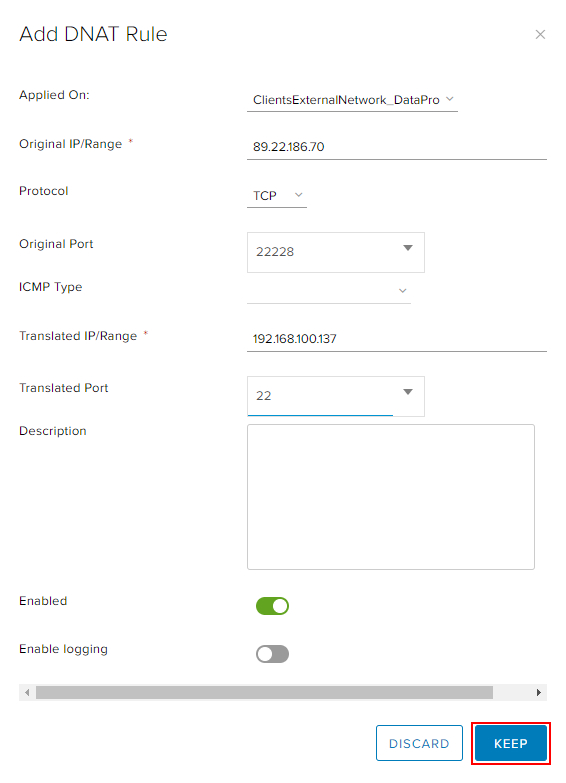

В окне Add DNAT Rule:

- В перечне Applied on выберите внешнюю сеть. Как правило, имя этой сети оканчивается "ExternalNetwork".

- В поле Original IP/Range введите любой свободный внешний IP-адрес из адресов, данных в Sub-Allocated Pool. Подробная информация о Sub-Allocated Pool описана в данной статье.

- В перечне Protocol укажите протокол сетевого взаимодействия: TCP/UDP/ICMP или для всех видов трафика ("any").

- В поле Original Port введите порт, используемый для доступа из Интернет и который будет преобразован. Например,

22228для SSH или53389для RDP. В целях безопасности рекомендуется использовать для SSH и RDP внешние порты, отличные от22и3389и явно указывать их при подключении на стороне клиента. - В поле Translated IP/Range укажите IP-адрес, полученный/назначенный VM во внутренней сети.

- В поле Translated Port укажите порт, на который будет отправлен запрос на VM. Указывается порт сервиса для подключения.

- Включите опцию Enabled.

- Для сохранения правила нажмите на кнопку KEEP.

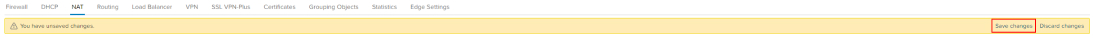

Для сохранения изменений нажмите на кнопку Save changes.

Важно

Для разрешения доступа из Интернет к внутреннему порту виртуальной машины также требуется разрешение на Firewall. Подробнее дальнейшие настройки описаны в статье.

Совет

Обратите внимание на порядок правил в NAT-трансляциях. Правила применяются сверху вниз – от первого к последнему. При включении некоторых сервисов на Edge Gateway некоторые системные правила и в NAT, и в Firewall (например, при настройке IPsec) будут появляться в списке. Отличительная особенность данных правил – наличие слова "Internal" в поле Type. Эти правила будут недоступны для редактирования администратором.

Чтобы системные правила не мешали при работе по добавлению правил, выставите отображение только созданных администратором правил – включите опцию Show only user-defined rules.

Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилами.

NSX-T

Добавление правила проброса в NAT-трансляции

Перейдите в раздел Data Centers нажмите на карточку виртуального дата-центра.

Перейдите на вкладку Edges.

Выберите Edge Gateway, нажмите на него.

В блоке Services > NAT нажмите на кнопку NEW.

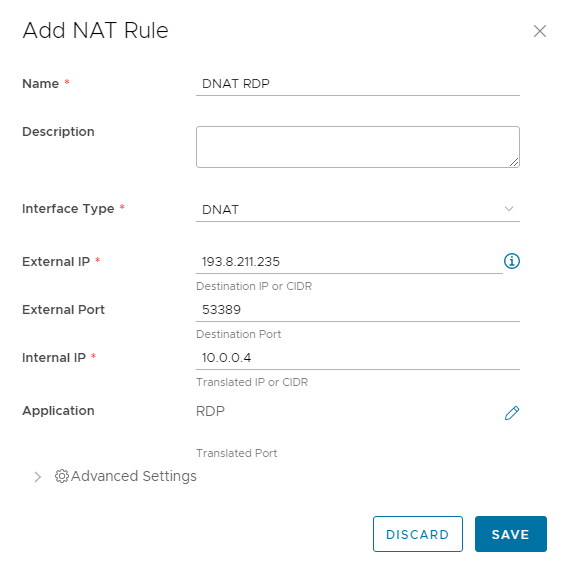

Заполните форму Add NAT Rule:

В поле Name введите название правила.

В поле Description введите описание, если это необходимо.

В поле Interface Type введите тип правила — DNAT.

В поле External IP введите публичный IP-адрес Edge Gateway:

193.8.211.235.В поле External Port введите порт подключения по публичному адресу тенанта:

53389.В поле Internal IP введите приватный IP-адрес VM:

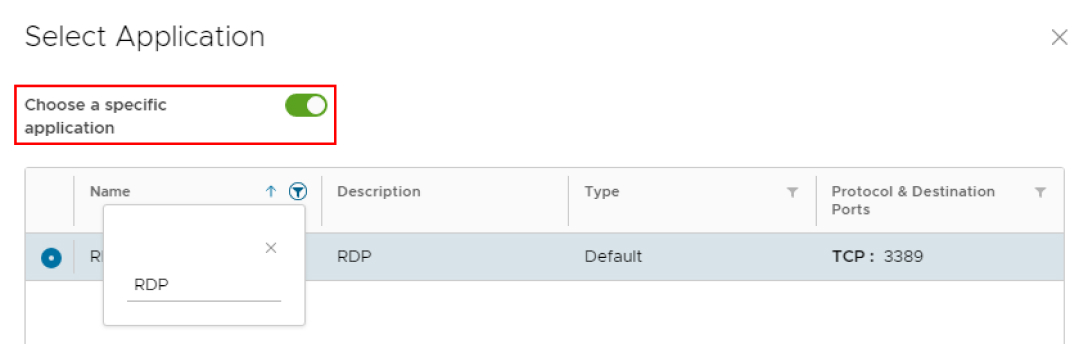

10.0.0.4.В поле Application введите порт назначения в VM:

- Нажмите на кнопку Редактировать.

- Включите опцию Choose a specific application.

- Выберите из списка RDP (TCP:

3389).

Нажмите на кнопку SAVE.

Важно

Для разрешения доступа из Интернет к внутреннему порту виртуальной машины требуется разрешение в Firewall. Подробнее о дальнейших настройках написано в данной статье.