Назначение внешнего IP-адреса на виртуальную машину для NSX-V

Примечание

Перед началом работ настройте доступ в интернет из сети VDC, которая будет подключена в рамках "Connect to an Org VDC Network".

Описание настройки приведено в данной статье.

Создание виртуальной сети vApp, в котором расположена VM

Совет

В данном примере будет использоваться двойное преобразование сетевого адреса (NAT). Если такой вариант неприемлем, обратитесь к персональному менеджеру для покупки выделенной белой сети IP-адресов. Например, при покупке подсети /30 клиент получит 1 внешний IP-адрес, /29 − 4 адреса.

Описание создания сети vApp приведено в данной статье.

Для назначения внешнего IP-адреса на VM:

При создании сети vApp в поле Gateway введите IP-адрес шлюза, к которой относится внешний IP-адрес, выделенный организации.

В поле Gateway введите адрес шлюза. Чтобы узнать адрес шлюза:

- перейдите в раздел Data Centers,

- выберите виртуальный дата-центр,

- в блоке Networking перейдите на вкладку Edges,

- нажмите на необходимый виртуальный шлюз,

- в поле Gateway Interfaces указан адрес.

В поле Network mask введите адрес маски подсети. Чтобы узнать маску подсети:

- перейдите в раздел Data Centers,

- выберите виртуальный дата-центр,

- в блоке Networking перейдите на вкладку Edges,

- нажмите на нужный виртуальный шлюз,

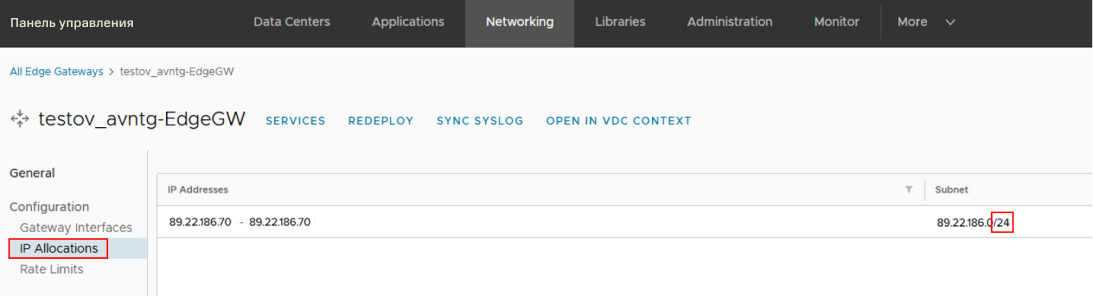

- в блоке Configuration перейдите в пункт IP Allocations,

- в поле Subnet указана маска в коротком формате (

/24). Данную маску необходимо перевести в полный формат. В данном примере:255.255.255.0.

В поле Primary DNS введите первичный DNS-адрес. Например:

8.8.8.8.В поле Secondary DNS введите вторичный DNS-адрес. Например:

8.8.4.4.Включите опцию Connect to an OrgVdc network.

Выберите виртуальную сеть организации, через которую VM организации (Organization VDC Network), с помощью которой будет выдан внешний адрес виртуальной машине и предоставлен доступ к сети Интернет.

Нажмите на кнопку ADD.

Назначение внешнего IP-адреса на виртуальную машину

Для назначения внешнего IP-адреса на виртуальную машину:

Перейдите к настройкам VM.

Перейдите на вкладку Hardware.

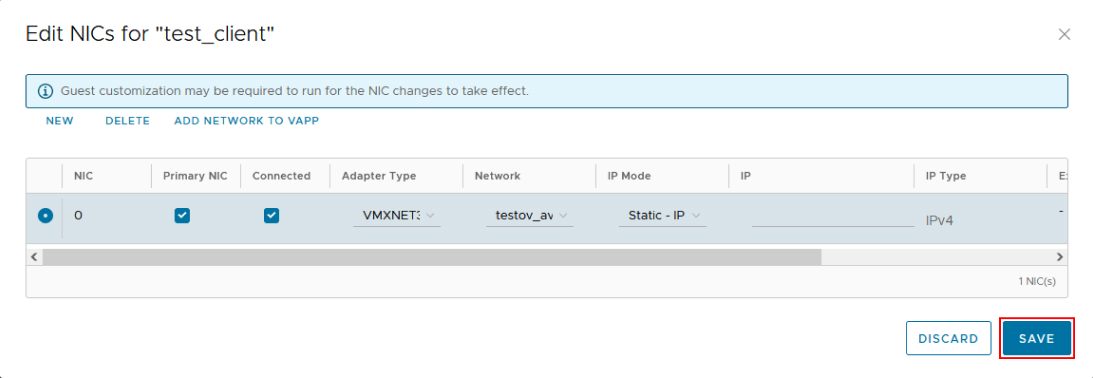

В разделе NICs выберите сетевой адаптер в поле Adapter Type.

Включите опцию Connected.

В выпадающем списке Network выберите созданную сеть.

В выпадающем списке IP Mode выберите Static или Manual.

В поле IP Address введите свободный внешний IP-адрес из адресов, данных в IP Allocations.

Подробная информация об IP Allocations описана в данной статье.

Нажмите на кнопку SAVE. Для данного адаптера будет назначен External IP Address необходимый для настройки DNAT-трансляции на Edge Gateway.

Отключение vApp Firewall и создание DNAT-трансляции

В этом разделе описано отключение vApp Firewall в созданной сети и создание DNAT-трансляции для преобразования внутреннего IP-адреса виртуальной машины в назначенный внешний IP адрес

Чтобы узнать полученный External IP Address для создания DNAT-трансляции на Edge Gateway:

Перейдите в раздел Data Centers.

Выберите виртуальный дата-центр.

В блоке Compute перейдите в пункт vApps.

Выберите необходимый vApp.

Перейдите на вкладку Networks.

Выберите созданную сеть vApp.

Перейдите на вкладку Services.

Нажмите на кнопку Edit.

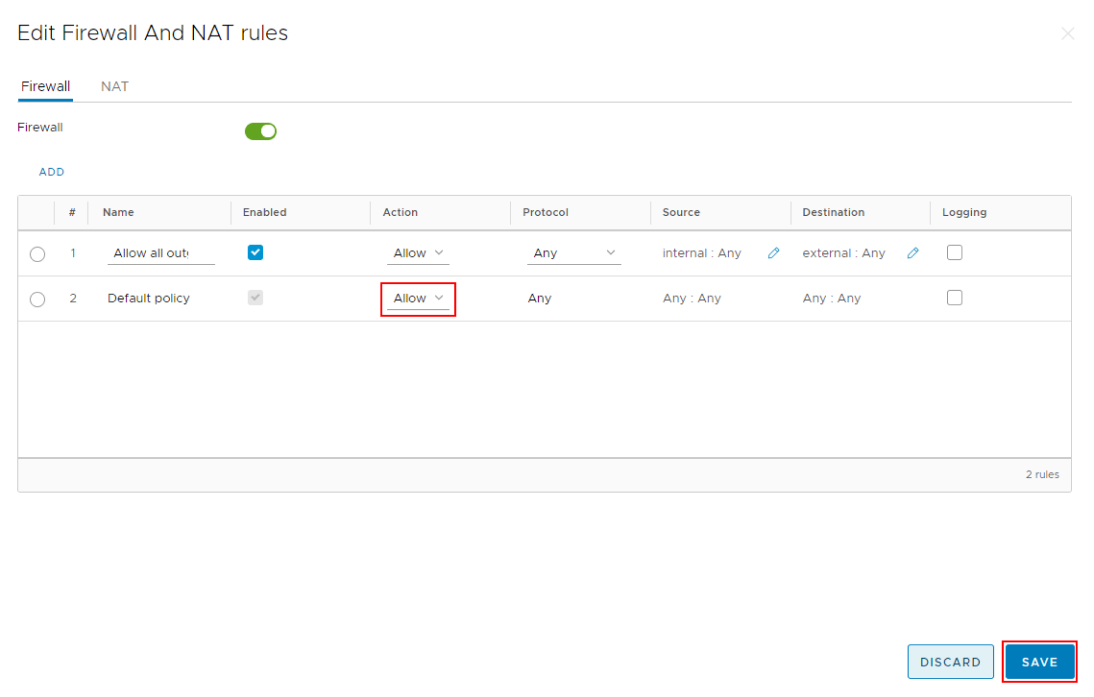

В окне Edit Firewall And NAT rules во втором правиле измените значение Action с Deny на Allow.

Нажмите на кнопку Save.

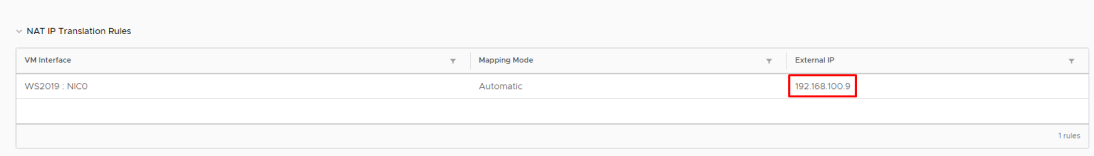

В разделе NAT IP Translation Rules в поле External IP внесен необходимый адрес. Сопоставить корректность данного адреса можно с помощью названия VM и сетевого интерфейса в поле VM Interface.

Создание DNAT-трансляции внешнего адреса VM

В этом разделе описано создание DNAT-трансляции внешнего адреса, назначенного на VM, в полученный External IP Address

Для создания DNAT-трансляции внешнего адреса:

Перейдите в раздел Data Centers.

Выберите виртуальный дата-центр.

В блоке Networking перейдите на вкладку Edges.

Нажмите на необходимый виртуальный шлюз.

Выберите Edge Gateway, к которому подключена нужная сеть дата-центра.

Нажмите на кнопку SERVICES.

В окне Edge Gateway − "название" перейдите на вкладку NAT.

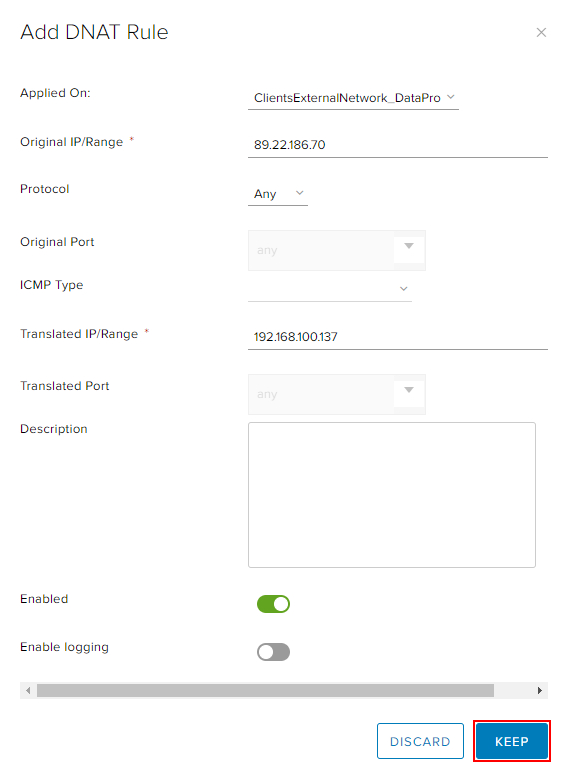

Нажмите на кнопку + DNAT RULE.

В окне Add DNAT Rule в выпадающем списке Applied on выберите внешнюю сеть. Как правило, имя этой сети заканчивается на "ExternalNetwork".

В поле Original IP/Range введите назначенный на VM внешний IP-адрес.

В выпадающем списке Protocol укажите протокол сетевого взаимодействия Any.

В поле Translated IP/Range введите полученный External IP Address.

В поле Description введите описание правила, если необходимо.

Для сохранения настроек нажмите на кнопку KEEP.

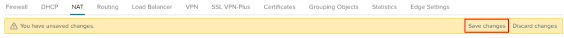

Для сохранения изменений нажмите на кнопку Save changes

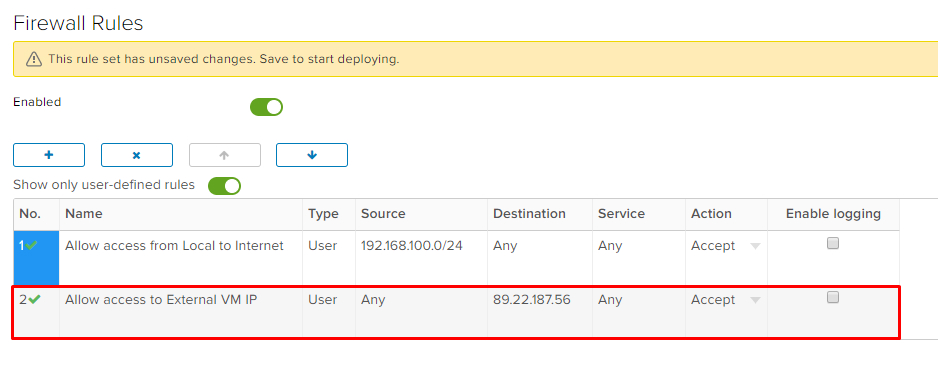

Добавьте правило Firewall перед запрещающим правилом Default action: Deny (имя default rule for ingress traffic, Action - значение "Deny"). Правило Firewall разрешит удаленное подключение к внешнему адресу, назначенному на VM.

Для добавления правила:

- Перейдите в раздел Data Centers.

- Выберите виртуальный дата-центр.

- В блоке Networking перейдите на вкладку Edges.

- Нажмите на необходимый виртуальный шлюз.

- Выберите Edge Gateway, к которому подключена нужная сеть дата-центра.

- Нажмите на кнопку SERVICES.

- В окне Edge Gateway − <название> перейдите на вкладку Firewall.

- Нажмите на кнопку + − будет создано новое правило с именем New Rule в поле Name

В строке нового правила:

Измените название правила в поле Name.

Укажите адреса источника в поле Source ("Any" − для любого источника).

Адрес назначения в поле Destination введите назначенный на VM внешний IP-адрес.

Поле Service оставьте без изменений ("Any"). В данном примере Any означает любой порт и протокол сетевого взаимодействия.

В поле Action выберите Accept для разрешения прохождения сетевого трафика.

В результате, для любого адреса будет доступно подключение к внешнему адресу

89.22.187.56, который назначен на виртуальную машину.Для сохранения изменений нажмите на кнопку Save changes.

Совет

Обратите внимание на порядок правил в NAT-трансляциях. Правила применяются сверху вниз − от первого к последнему. При включении некоторых сервисов на Edge Gateway некоторые системные правила будут появляться в списке и в NAT, и в Firewall (например, при настройке IPsec). Отличительный параметр данных правил − наличие слова «Internal» в поле Type. Данные правила будут недоступны для редактирования администратором.

Чтобы системные правила не мешали при работе по добавлению правил, выставьте отображение правил, созданных только администратором – включите опцию Show only user-defined rules.

Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилами.