Настройка Site-To-Site IPsec VPN

IPsec VPN позволяет получить удаленный доступ к виртуальным машинам, расположенным в CloudMTS, из локальной сети Заказчика. Данный вид VPN обеспечивает возможность безопасного соединения локальной сети Заказчика и сети VDC.

Важно

Предполагается, что на шлюзе локальной сети заказчика выполнены соответствующие настройки. В данной статье описана только настройка со стороны облака CloudMTS.

Все настройки на обеих сторонах должны совпадать.

NSX-V

Для настройки IPsec VPN-подключения на виртуальном шлюзе организации CloudMTS:

Перейдите в раздел Data Centers.

Выберите виртуальный дата-центр.

В блоке Networking перейдите в пункт Edges.

Выберите нужный виртуальный шлюз.

Нажмите на кнопку SERVICES.

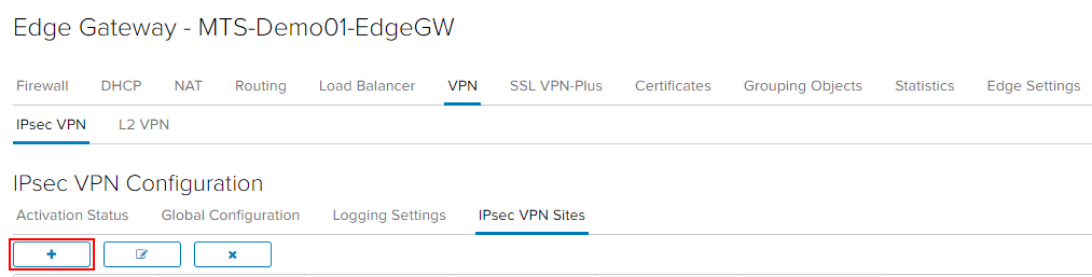

В окне Edge Gateway – "название" перейдите вкладку VPN > IPsec VPN.

В окне IPsec VPN Configuration выберите вкладку IPsec VPN Sites.

Нажмите на кнопку "+".

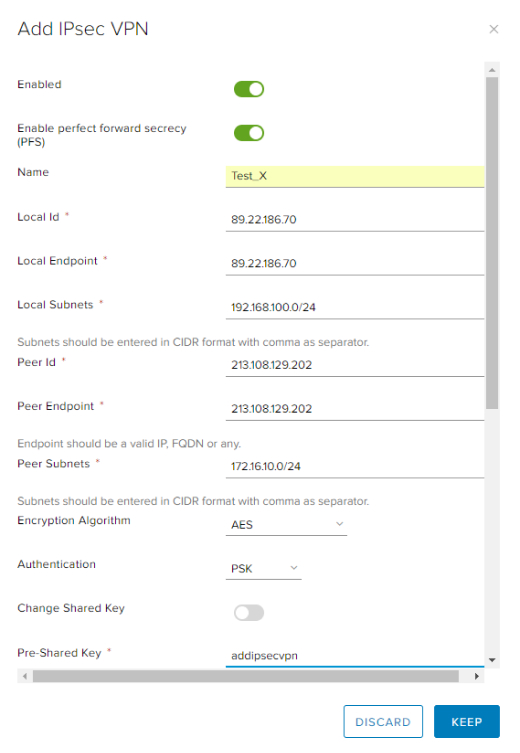

В окне Add IPsec VPN.

Включите опцию Enabled.

Включите опцию Enabled perfect forward secrecy (PFS).

В поле Name введите имя VPN-подключения.

В полях Local Id и Local Endpoint укажите внешний IP-адрес из списка доступных внешних IP-адресов организаций (Sub-Allocated Pool). Как их узнать, описано в данной статье.

В поле Local Subnets укажите перечень сетей (в формате CIDR с использованием разделителей ";" — если сетей больше чем одна) организации CloudMTS, доступ к которым требуется из удаленной сети Заказчика.

В полях Peer Id и Peer Endpoint укажите статический публичный (белый) IP-адрес шлюза удаленной сети.

В поле Peer Subnets укажите перечень сетей удаленной сети (в формате CIDR с использованием разделителей ";" — если сетей больше чем одна), доступ к которым требуется из сетей организации CloudMTS.

В перечне Encryption Algorithm выберите алгоритм шифрования. Не рекомендуется выбирать "3DES (Deprecated)", так как он является устаревшим.

В перечне Authentication выберите тип аутентификации из доступных вариантов:

- PSK – Pre Shared Key (PSK) – секретный ключ, который используется между Edge Gateway и удаленной стороной для аутентификации;

- Certificate – авторизация по сертификату; данная опция будет недоступна для включения до тех пор, пока глобальный сертификат не будет добавлен на экране Global Configuration вкладки IPsec VPN.

Опциональный переключатель Change Shared Key отвечает за смену Pre-Shared Key во время редактирования существующего подключения.

Если вы выбрали тип PSK в перечне Authentication, то в поле Pre-Shared Key введите ключ (латинские буквы и цифры), аналогичный указанному в настройках IPsec VPN соединения на шлюзе удаленной сети клиента (максимальная длина ключа 128 байт).

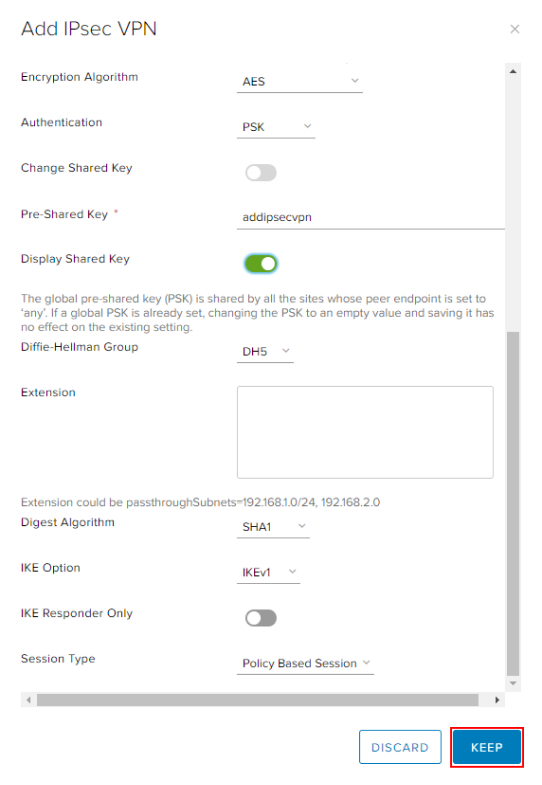

Опциональный переключатель Display Shared Key включает отображение введенного ключа на экране.

В перечне Diffie-Hellman Group выберите криптографическую схему, которая позволит установить шифрованное подключение между удаленной площадкой и Edge Gateway из доступных вариантов.

Варианты схем Diffie-Hellman Group

- DH-2 (Diffie-Hellman group 2) – алгоритм 1024-bit MODP;

- DH-5 (Diffie-Hellman group 5) – алгоритм 1536-bit MODP;

- DH-14 (Diffie-Hellman group 14) – алгоритм 2048-bit MODP;

- DH-15 (Diffie-Hellman group 15) – алгоритм 3072-bit MODP;

- DH-16 (Diffie-Hellman group 16) – алгоритм 4096-bit MODP.

В поле Extension возможно исключить локальные сети, которые не должны попадать в туннель.

В перечне Digest Algorithm выберите один из следующих алгоритмов хэширования: SHA1 / SHA-256.

В перечне IKE Option выберите нужную версию протокола согласования ключей в рамках ISAKMP. Доступные варианты: IKEv1, IKEv2 или IKE-Flex.

Включите опцию IKE Responder Only для включения режима ответа на инициализацию установки туннеля (Edge Gateway не будет инициировать подключение).

В перечне Session Type необходимо выбрать тип VPN-подключения. Доступные варианты: Policy based session и Route based session.

Если вы выбрали Route based session в перечне Session Type, то введите данные в поля Tunnel Interface IP CIDR (IP-адрес туннельного интерфейса в формате CIDR) и Tunnel Interface MTU (Maximum Transmission Unit – максимальный размер полезного блока данных).

Для сохранения настроек нажмите на кнопку KEEP.

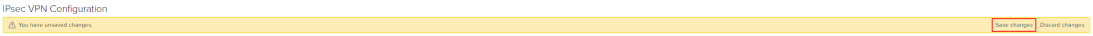

Для сохранения изменений нажмите на кнопку Save changes.

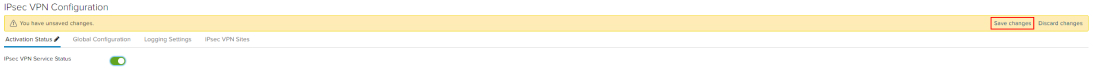

Подключение сервиса IPsec VPN

В окне Edge Gateway – "название" выберите вкладку VPN > IPsec VPN.

В окне IPsec VPN Configuration выберите вкладку Activation Status.

Включите опцию IPsec VPN Service Status.

Для сохранения изменений нажмите на кнопку Save Changes.

Все необходимые для IPsec VPN правила Firewall и NAT на виртуальном шлюзе организации CloudMTS добавляются автоматически при включении сервиса.

Необходимо создать правило на Edge Gateway, которое разрешит прохождение трафика со стороны Peer Subnets (локальная сеть удаленной стороны) до Local Subnets (локальная сеть Organization VDC Edge Gateway).

На шлюзе локальной сети организации Заказчика необходимо добавить разрешающие правила на межсетевом экране для следующих IP-протоколов и портов:

- IP-протокол ID 50 (ESP);

- IP-протокол ID 51 (AH);

- UDP-порт 500 (IKE);

- UDP-порт 4500.

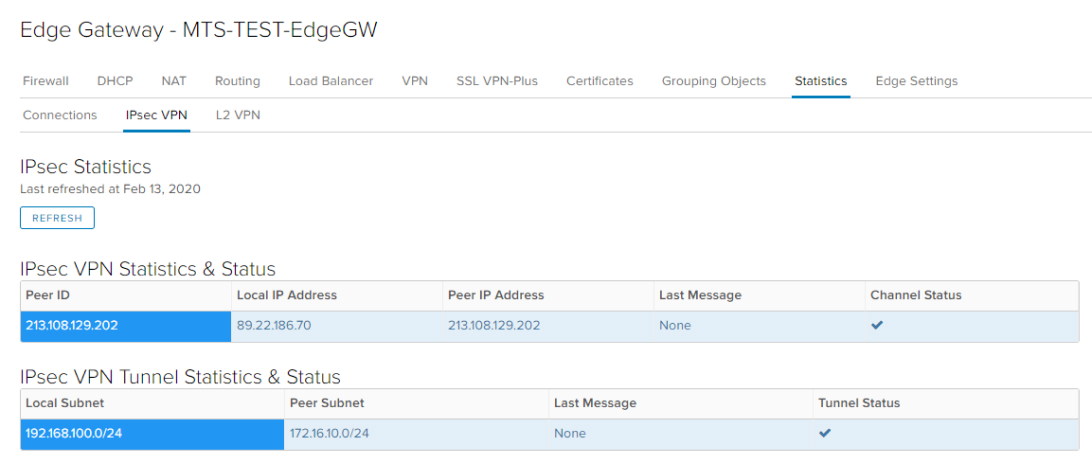

Проверка работоспособности

В окне Edge Gateway – "название" выберите вкладку Statistics > IPsec VPN.

В окне IPsec VPN Statistics" в полях Channel Status и Tunnel Status таблиц IPsec VPN Statistics и IPsec VPN Tunnel Statistics & Status, соответственно, должны стоять галочки, если туннель успешно установлен.

NSX-T

В NSX-T Edge возможно самостоятельно настроить IPSec-канал с типом сессий policy-based.

Для настройки IPsec VPN-подключения на виртуальном шлюзе организации CloudMTS:

Перейдите в раздел Data Centers.

Выберите виртуальный дата-центр.

В блоке Networking перейдите в пункт Edges.

Выберите нужный Edge Gateway.

В блоке Services перейдите в пункт IPSec VPN.

Нажмите на кнопку NEW.

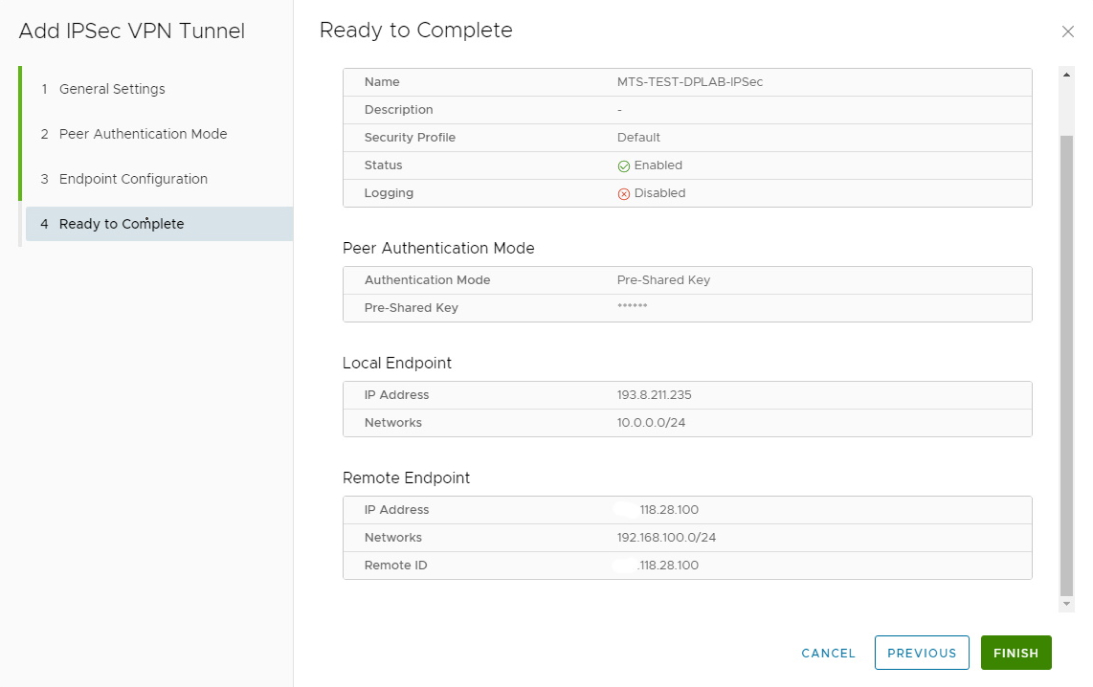

Откроется окно Add IPSec VPN Tunnel.

На вкладке General Settings введите имя IPSec VPN туннеля в поле Name и описание в поле Description, если это необходимо. Нажмите на кнопку NEXT.

На вкладке Peer Authentication Mode укажите ключ аутентификации в поле Pre-Shared Key. Нажмите на кнопку NEXT.

На вкладке Endpoint Configuration.

- В блоке Local Endpoint введите публичный IP-адрес:

193.8.211.235в поле IP Address. Введите внутренний IP-адрес или диапазон IP-адресов:10.0.0.0/24– в поле Networks. - В блоке Remote Endpoint укажите IP-адрес удаленной площадки в формате «y.y.y.y» в поле IP Address. Укажите частную подсеть, которая будет туннелироваться IPsec VPN – в поле Network.

- В блоке Local Endpoint введите публичный IP-адрес:

Нажмите на кнопку NEXT.

Нажмите на кнопку FINISH.

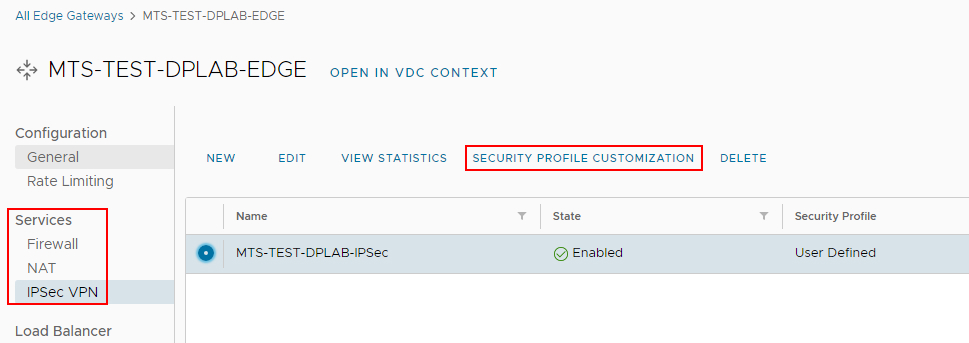

Настройка параметров Security Profile

В блоке Services перейдите в пункт IPSec VPN.

Выберите созданный ранее IPSec-канала.

Нажмите на кнопку SECURITY PROFILE CUSTOMIZATION.

Заполните форму Customize Security Profile. Значения должны соответствовать поддерживаемым оборудованием на вашей площадке.

В разделе IKE Profiles:

- Version — версия IKE, например «IKE v2».

- Encryption — алгоритм шифрования, например «AES 256».

- Digest — алгоритм аутентификации, например «SHA 2 – 256».

- Diffie-Hellman Group — алгоритм обмена ключами, например Group 14.

- Association Life Time (seconds) — время жизни SA в секундах, например «86400».

В разделе Tunnel Configuration:

- Enable Perfect Forward Secrecy — активируйте переключатель.

- Defragmentation Policy — выберите политику дефрагментации, например «Copy».

- Encryption — алгоритм шифрования, например «AES 256».

- Digest — алгоритм аутентификации, например «SHA 2 – 256».

- Diffie-Hellman Group — алгоритм обмена ключами, например Group 14.

- Association Life Time (seconds) — время жизни SA в секундах, например «3600».

В разделе DPD Configuration:

- Probe Interval (seconds) — оставьте по умолчанию.

Нажмите на кнопку NEXT.

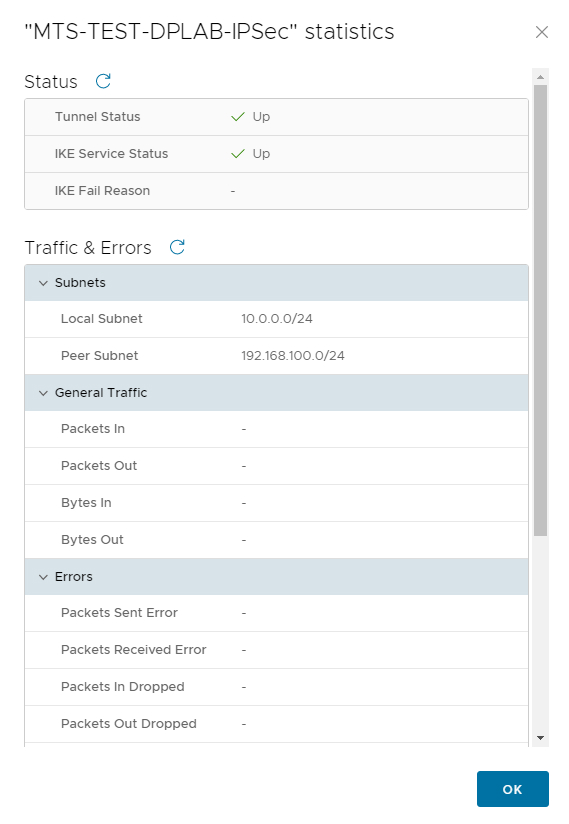

Проверка работоспособности

В блоке Services перейдите в пункт IPSec VPN.

Выберите созданный ранее IPSec-канал.

Нажмите на кнопку VIEW STATISTICS.

Примечание

Необходимо создать правило на Edge Gateway, которое разрешит прохождение трафика со стороны Peer Subnets (локальная сеть удаленной стороны) до Local Subnets (локальная сеть Organization VDC Edge Gateway).