Сегментирование VM в VDC (Firewall E-W) — NSX-T

Distributed Firewall

Платформа NSX-T позволяет изменить подход к сегментированию трафика внутри виртуального дата-центра.

Для трафика N-S ("north-south" вертикальный трафик) изменений не происходит, так как E-W трафик ("east-west", горизонтальный трафик) в NSX-T не проходит через пограничный шлюз (service router). Сегментация осуществляется на уровне ядра гипервизора с помощью Distributed Firewall.

Для сегментирования VM в VDC:

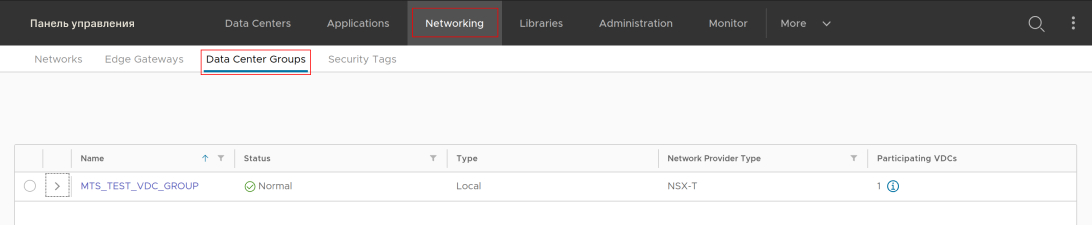

В глобальном меню организации перейдите в раздел Networking.

Перейдите на вкладку Data Center Groups.

Нажмите на название нужной Data Center Group

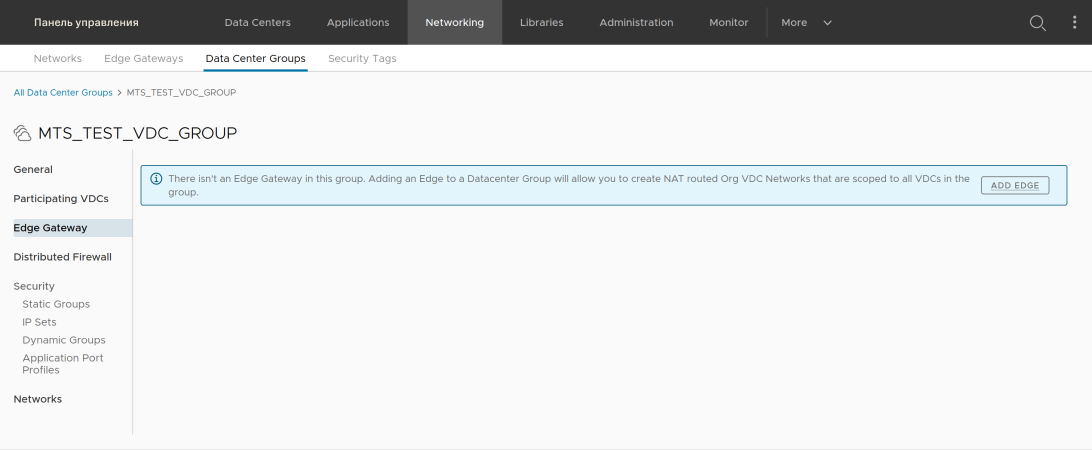

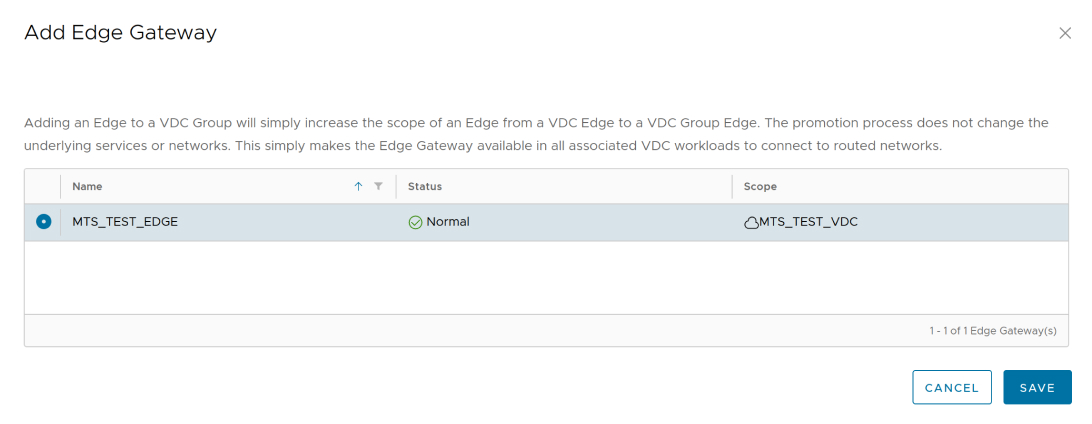

Добавьте необходимый EDGE, к которому подключены VM, которые необходимо сегментировать.

IP Sets

Для создания правила брандмауэра, в первую очередь требуется создать IP sets. IP sets — группы IP-адресов и сетей, к которым применяются правила брандмауэра. Объединение нескольких объектов в IP sets позволяет сократить общее количество создаваемых распределенных правил брандмауэра.

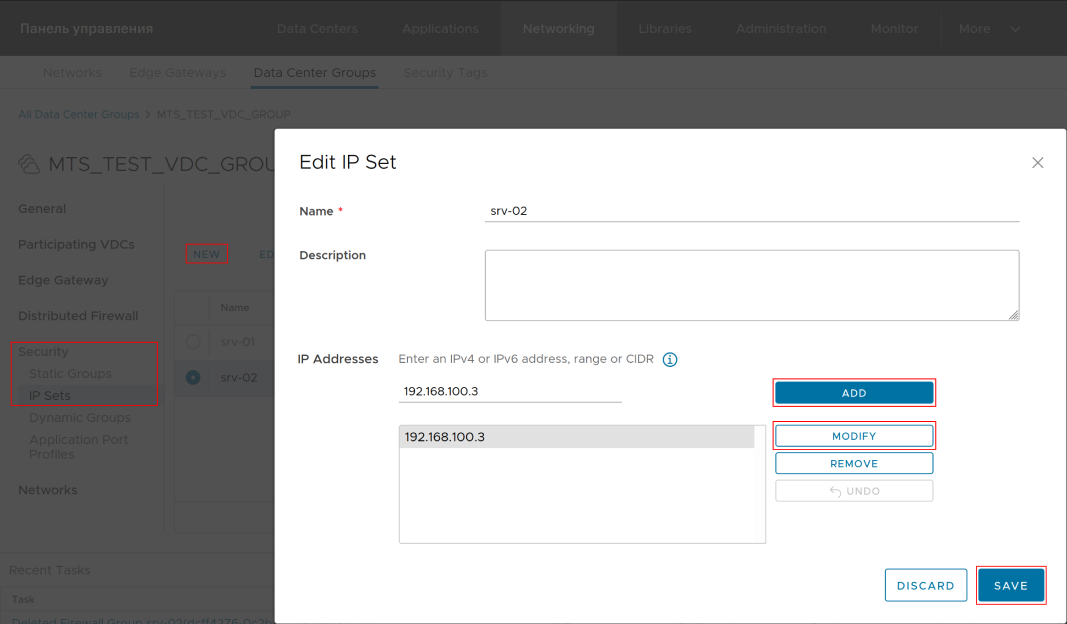

Для создания IP sets:

В блоке Security перейдите в пункт IP sets.

Нажмите на кнопку ADD.

В окне Edit IP Set в поле Name введите имя набора IP-адресов.

В поле Description введите описание, если необходимо.

В поле Addresses введите адрес IPv4, адрес IPv6 или диапазон адресов в формате CIDR.

Нажмите на кнопку NEW.

Чтобы изменить существующий IP-адрес или диапазон, нажмите на кнопку MODIFY и измените значение.

Нажмите на кнопку SAVE.

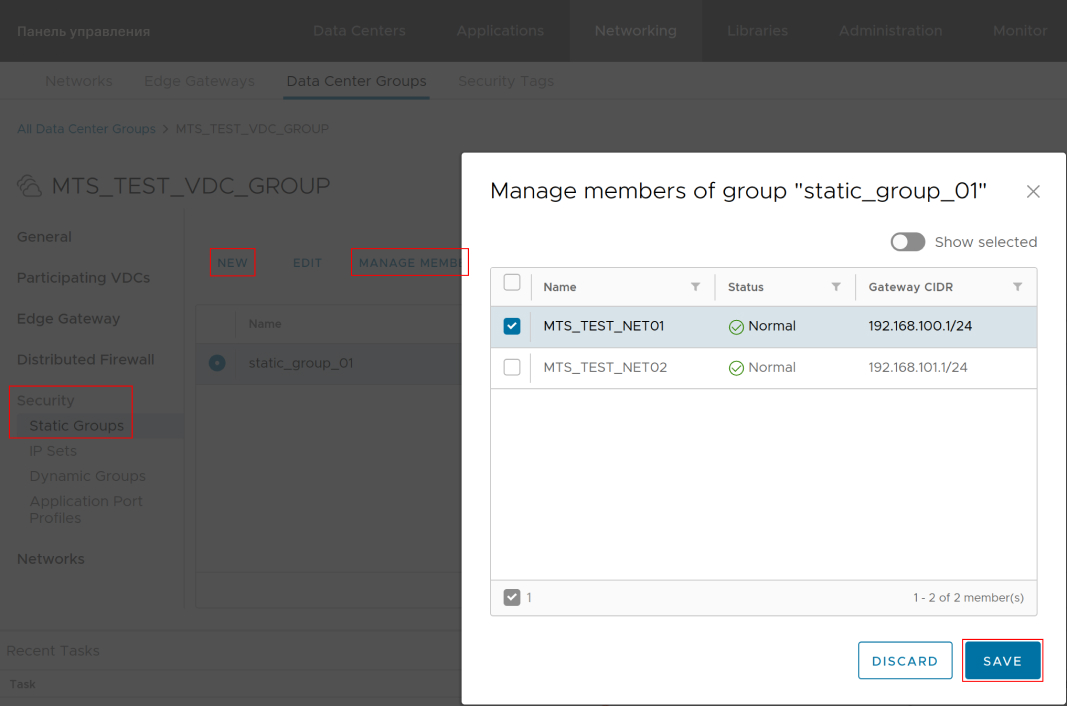

Static Groups

Cети Data Center Groups можно сгруппировать в статические группы безопасности. Статические группы безопасности — это группы Data Center Groups, к которым применяются правила распределенного брандмауэра.

Для создания статических групп:

В блоке Security перейдите в пункт Static Groups.

Нажмите на кнопку NEW.

В поле Name введите имя статической группы.

В поле Description введите описание, если необходимо.

Нажмите на кнопку SAVE.

В списке появится новая статическая группа безопасности.

Выберите созданную статическую группу безопасности.

Нажмите на кнопку MANAGE MEMBERS.

В окне Manage members of group "название" выберите сети группы центров обработки данных, которые необходимо добавить в статическую группу безопасности.

Нажмите на кнопку SAVE.

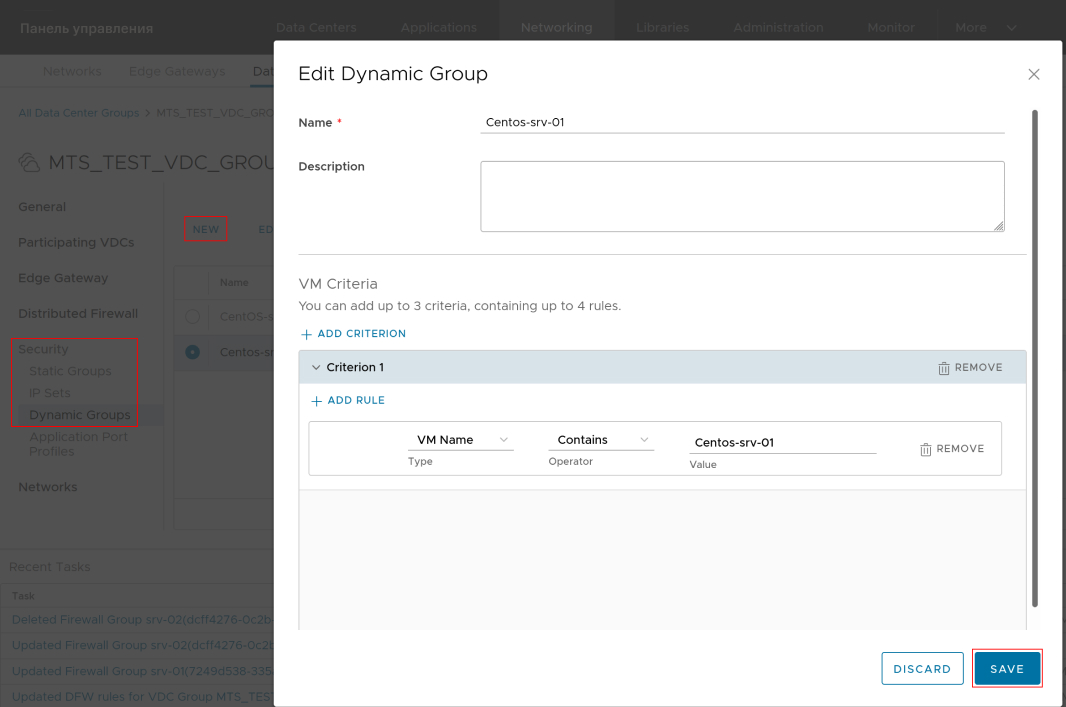

Dynamic Groups

Динамические группы безопасности виртуальных машин можно определить на основе определенных критериев, к которым применяются правила распределенного брандмауэра.

Для создания критериев динамических групп:

В блоке Security перейдите в пункт Dynamic Groups.

Нажмите на кнопку NEW.

В окне Edit Dynamic Group в поле Name введите имя динамической группы безопасности.

В поле Description введите описание, если необходимо.

Добавьте до 4-х правил, применяемых к имени VM или к тегу безопасности VM.

Нажмите на кнопку SAVE.

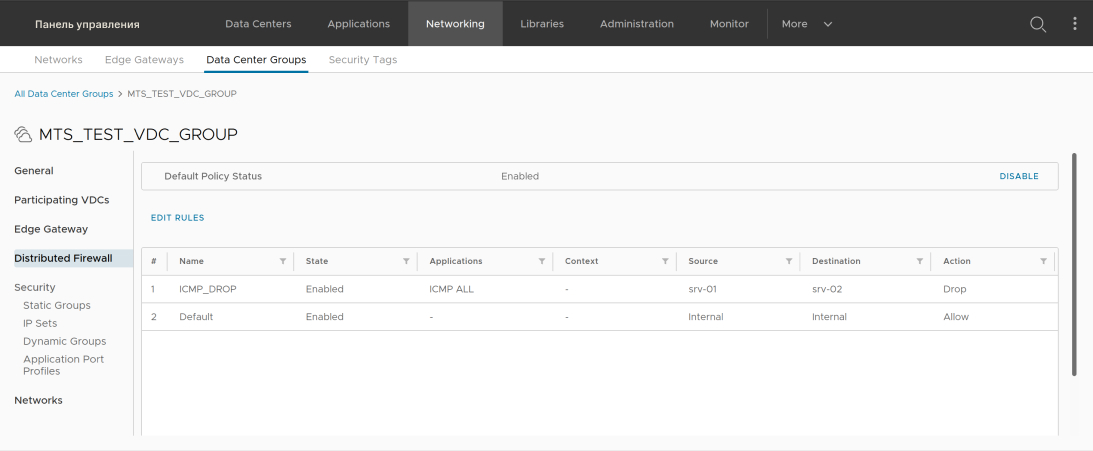

Настройка правил Distributed Firewall

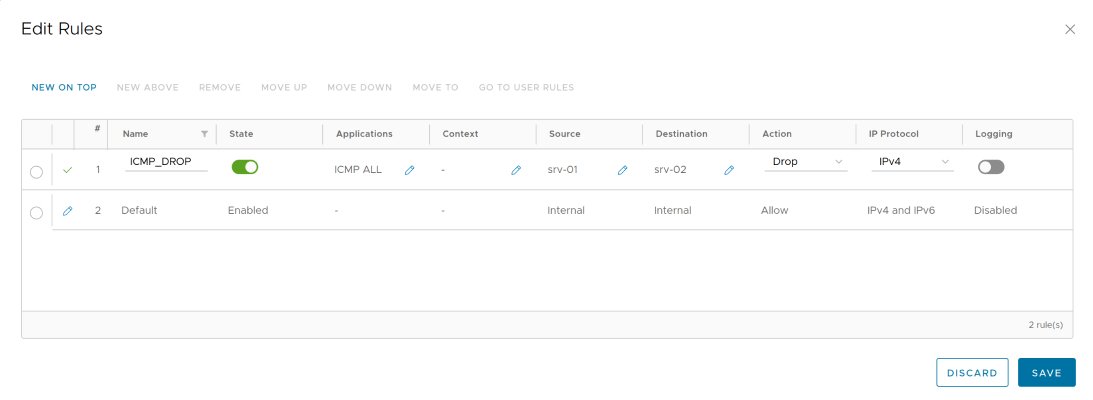

Для добавления правила:

- Перейдите в блок Distributed Firewall.

- Нажмите на кнопку EDIT RULES.

- В окне Edit Rules нажмите на кнопку NEW ON TOP.

- В поле Name введите имя правила.

- В поле State включите переключатель, чтобы включить правило при создании.

- Включите опцию Applications, чтобы выбрать сетевой профиль, к которому применяется правило.

- Нажмите на кнопку SAVE.

Для добавления собственного профиля:

В блоке Security перейдите в пункт Application Port Profiles.

В окне Edit Rules в поле Context выберите профиль контекста ЦОД NSX-T.

В поле Source выберите источник трафика:

- чтобы разрешить или запретить трафик с любого источника, выберите Any Source,

- чтобы разрешить или запретить трафик с определенных наборов IP-адресов или групп безопасности, выберите наборы IP-адресов и группы безопасности из списка.

В поле Destination выберите целевой трафик:

- чтобы разрешить или запретить трафик на любой адрес назначения, включите Any Destination,

- чтобы разрешить или запретить трафик к определенным наборам IP-адресов или группам безопасности, выберите наборы IP-адресов и группы безопасности из списка.

В поле Action выберите действие из выпадающего списка:

- чтобы разрешить трафик от или к указанным источникам, адресатам и службам, выберите Accept,

- чтобы заблокировать трафик от или к указанным источникам, адресатам и службам, выберите Deny.

В поле IP Protocol выберите, следует ли применять правило к трафику IPv4 или IPv6.

В поле Logging включите опцию Enable logging, чтобы регистрировалось преобразование адресов, выполняемое данным правилом.

Нажмите на кнопку SAVE.

Для настройки дополнительных правил повторите шаги данного раздела.